🇫🇷 Cyberdéfense : La cybersécurité en France

Ces cours préparent au

Bloc de compétences RNCP 36399BC02

Reconnu par France Compétences

Introduction aux menaces

Ces dernières années, les entreprises et les institutions ont été victimes de nombreux types d'attaques plus ou moins complexes à détecter et à arrêter. Même si les approches peuvent rester similaires, il existe un nombre important de variantes permettant ces attaques.

94% des malwares ont été délivrés par email, et 34% des violations de données impliquent des acteurs internes, selon Verizon.

Certaines secteurs d'activité peuvent être plus impactés que d'autres en fonction des informations détenues et échangées, par exemple :

- 43% des victimes sont des petites organisations

- Les pertes estimées en 2019 pour le secteur des soins et de la santé sont de $25 milliards

- Les attaques sur les chaînes d'approvisionnement ont augmenté de 78% en 2019

- L'industrie avec le plus grand nombre d'attaques par ransomware est le secteur de la santé

Selon certaines périodes et événements, certains secteurs sont plus ciblés que d'autres par les attaquants, notamment :

- Fin d'année 2020, les institutions de justice

- Fin 2019, début 2020, le secteur de la santé, notamment durant la pandémie de COVID-19.

En fonction des différents objectifs visés par les attaquants et de leurs profils, un certain nombre de secteurs d'activités ressortent comme étant principalement visés de par :

- Le contenu de leurs systèmes d'information

- Le positionnement sur le marché national ou international

- L'implication géopolitique

Une autre composante entre en jeu qui participe fortement au développement de nouvelles attaques est l'évolution des SI, notamment :

- Le Cloud

- L'intégration de IoT

- L'utilisation commune de terminaux mobiles au sein des organisations

- L'expansion des réseaux sociaux

- La mobilité et l'expérience utilisateur

- L'externalisation des ressources

- etc..

Les profils des attaquants

Le croisement de l'ensemble de ces informations permet d'identifier et comprendre les différents profils d'attaquant, afin de mettre en place les mécanismes de défense nécessaires au sein des différentes organisations :

| Nom | Description |

|---|---|

| Black Hat | Individus détenant de grandes compétences informatique qu'ils emploient à des fins malveillantes ou destructives |

| Cyber Terroristes | Individus détenant de grandes compétences en hacking, ayant des motivations politiques ou religieuses, inspirant la peur |

| Script Kiddies | Individus ne disposant pas de vraies connaissances en hacking mais parvenant à nuire à des systèmes via des outils/scripts |

| Etatique | Individus financés par des gouvernements dans le but de voler des informations secrètes ou nuire à d'autres gouvernements |

| Hacktivistes | Individus prônant des idéaux politiques et utilisant des techniques de hacking pour nuire ou diffuser un message |

Etats / nations

Cette catégorie est la plus complexe de par les moyens financiers, les capacités de ciblage, ainsiq ue les compétences techniques mises à leur disposition. Les moitivations principales de ce type d'attaquant sont principalement le cyberespionnage, la destabilisation politique et le sabotage.

Hacktivistes

Cette catégorie est basée sur des convictions fortes sans forcément avoir de moyens financiers et techniques importants, le ciblage est l'axe majeur. Les motivations principales sont idéologiques, la dénonciation de faits, ou encore l'atteinte à l'image.

Cybercriminels

Les cybercriminels peuvent être appuyés par différentes entités, avec des moyens financiers importants ainsi que de fortes connaissances et compétences techniques, le gain financier est l'objectif majeur de cette catégorie.

Script kiddies

Néophytes sans principales compétences en hacking essayant d'infiltrer des systèmes en se servant de programme efficaces qu'ils ne comprennent pas forcément. Cette catégorie n'ayant pas d'objectifs précis hormis les défis, l'amusement ou les tests, ce qui crée sa dangerosité.

Terroristes

Cette dernière catégorie peut avoir des connaissances et moyens financiers plus ou moins importants. La différence majeure avec les différents autres types d'attaquants est l'objectif principal de ces groupes, qui se base notamment sur la destruction ou le prosélytisme.

Etats des lieux

Au vu des différents profils, certains groupes d'attaquants ont ces dernières années été mis en lumière "grâce" aux différents impacts qui ont pu être dégagés de leurs attaques. La difficulté principale des différentes équipes de défense est le repérage et la mise en place de mécanismes de protection adaptés aux attaques des différents profils précédemment cités.

Vision des dirigeant vis-à-vis de la cybersécurité

Les notions de cybersécurité ont été pendant longtemps associées uniquement à l'aspect informatique. Mais depuis plusieurs années, que cela soit mis en avant par le biais d'attaques sur des grands groupes, des secteurs d'activités spécifiquement ciblés, ou par divers médias, la cybersécurité a pris une place forte dans les réflexions stratégiques des organisations.

Cependant et malgré cela, beaucoup d'entre elles n'ont pas encore mis en place ce genre de réflexion au sein de leurs processus.

Actuellement on parle plutôt de SSI (sécurité des systèmes d'information). Les termes de cybersécurité et sécurité de l'information ont été dissociés pour différencier l'aspect technique et organisationnel.

Parmi ces différents sujets, plusieurs reviennent de manière assez constante :

1. Méconnaissance, non maîtrise du sujet, incompréhension

- Les notions associées à la cybersécurité peuvent être très vastes et sont liées à des sujets techniques dont les dirigeants d'organisations n'ont aucune connaissance.

- La non compréhension de l'impact sur les activités générées par une cyberattaque peut deveir très préjudiciable pour une organisation.

2. Fonctions existantes déjà occupées.

- Plusieurs dirigeants ayant embauchés des profils comme des administrateurs systèmes et réseaux, des responsables web, des responsables bases de données, partent du principe que l'ensemble des éléments qui seront créés et mis en place par les équipes seront sécurisés. Cela n'est malheuresement pas le cas et les connaissances ne sont souvent pas assez poussées sur les différents sujets de la cybersécurité en commençant par la notion de Secure by Design.

3. Difficulté d'évolution de l'organisation globale.

- Comme vu précédemment, l'organisation intégrant la cybersécurité uniquement sur un plan technique aura des difficultés à comprendre les différents projets comme les notions d'analyse de risques ou d'intégration organisationnelle de la cybersécurité au sein de leurs processus métier.

- La cybersécurité doit avant tout s'intégrer dans la stratégie et la vision de l'organisation vis à vis de son évolution.

4. Incompréhension des préjudices réels et impacts business

- De nombreux dirigeants d'organisations, en raison de différents facteurs, ne font pas systématiquement le lien entre les problèmes de cybersécurité et les impacts business qui pourraient en découler.

- La définition de cybersécurité est pour certains d'entre eux liée au côté purement informatique de l'organisation et non au business.

5. Penser que cela n'arrive qu'aux autres

- C'est une fâcheuse tendance que certains dirigeants peuvent avoir : "La pluie tombe toujours ailleurs".

- Ils partent du principe que leur organisation, de par ce qu'elles produisent, n'a pas vocation à intéresser les cybercriminels.

- C'est une erreur stratégique assez courante, qui peut, en cas d'attaque, provoquer un dysfonctionnement important du fait de la non pro-activité de la cybersécurité.

6. Structure organisationnelle et hiérarchique SI & SSI

- Dabs de nombreuses structures, la sécurité de l'information peut être associée au service SI directement sous la direction du DSI de l'organisation. Cela produit alors un problème de "juge et partie", le budget de la sécurité pouvant alors être associé à ce service, la priorisation des actions à mener sur l'ensemble des projets pourrait se voir axée principalement sur le SI et non la sécurité.

- La sécurité de l'information, pour un bon fonctionnement indépendant et efficient, doit avoir un lien direct avec la direction générale de l'organisation.

Le business des différents organisations étant l'élément clé pour les dirigeants, il convient de mettre en oeuvre une approche de la cybersécurité en lien direct avec la stratégie de l'organisation, afin de créer un alignement et une compréhension claire et synthétique des différents risques encourus vis-à-vis des impacts qui pourraient en être dégagés.

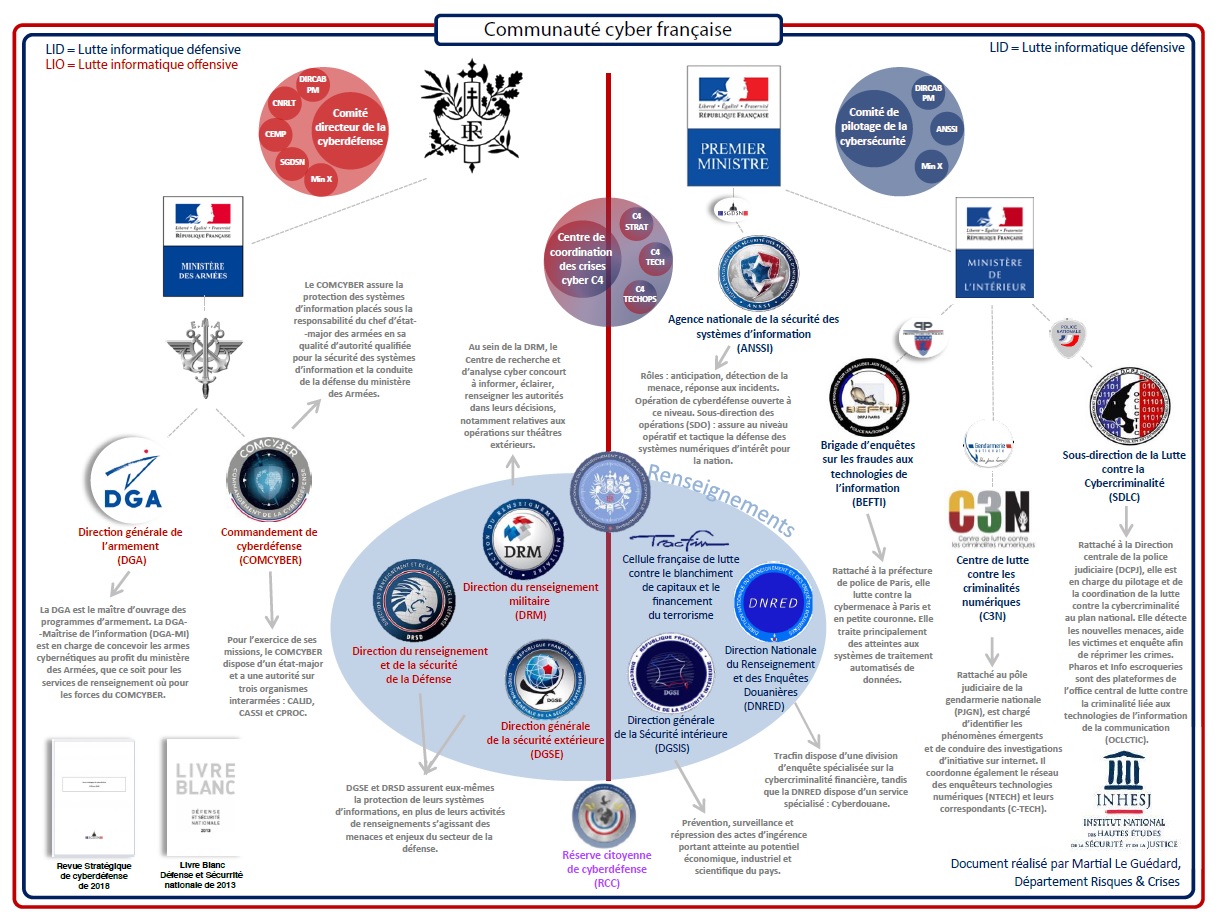

Les différents corps d'état liés à la cybersécurité française

Depuis plusieurs années, l'état français a renforcé l'ensemble de ses branches liées à la cybersécurité, de sorte à pouvoir intervenir et répondre aux différentes problématiques (lutte informatique défensive / lutte informatique offensive).

COMCYBER (Commandement de la cyberdéfense)

Le COMCYBER est affilié au Ministère des Armées, il assure la protection des SI sous la responsabilité des armées. Il définit les moyens RH, techniques et organisationnels nécessaires à la surveillance du réseau des armées, assure la lutte défensive mais également offensive. Il y avait en 2018 +1000 cybercombattants, avec un objectif de 4400 visé pour 2025.

DGA (Direction Générale de l'Armement)

La DGA est également affiliée au Ministère des Armées, elle a la maîtrise d'ouvrage des programmes d'armement et est en charge de la conception des armes cyber, pour le renseignement ou au COMCYBER.

ANSSI (Agence Nationale de la Sécurité des Systèmes d'Information)

L'ANSSI est elle affiliée au Premier Ministre, elle est l'autorité nationale en matière de cybersécurité. Elle est en charge de préserver la souveraineté numérique de la France, de faire de la prévention et partager les bonnes pratiques, ainsi que de la veille (CERT-FR). Elle répond aux incidents informatiques visant les institutions sensibles (OIV, etc.).

Mais son rôle principal est l'anticipation, la détection et la réponse aux incidents. L'ANSSI assure au niveau opérationnel et tactique la défense des systèmes numériques d'intérêt pour la nation.

Ministère de l'Intérieur

Ce ministère est affilié au Premier Ministre, il est en charge de la lutte contre la criminalité numérique (C3N & SDLC), enquête sur les fraudes aux technologies de l'information (BEFTI), conduit les investigations sur Internet. Il est également en charge de la lutte contre la cybermenace interne, pilote et coordonne la lutte contre la cybercriminalité. La lutte contre la cybercriminilatié vise les institutions, les intérêts nationaux, les acteurs économiques, les collectivitiés publiques et particuliers, contrairement à l'ANSSI qui ne s'occupe pas des particuliers.

Zoom sur l'ANSSI

Créé par décret en juillet 2009, l'ANSSI (Agence Nationale de la Sécurité des Systèmes d'Information) est un service français, rattaché au secrétarait général de la défense de la sécurité nationale (SGDSN). Il s'git d'une autorité chargée d'assister le Premier Ministre dans l'exercice de ses responsabilités en matière de défense et de sécurité nationale. L'ANSSI remplace la Direction Centrale de la Sécurité des Systèmes d'Information (DCSSI).

L'agence assure la mission d'autorité nationale en matière de sécrutié des systèmes d'information. A ce titre, elle est chargé de proposer les règles à appliquer pour la protection des SI de l'état et de vérifier l'application des mesures adoptées.

Dans le domaine de la défense des SI, elle assure un service de veille, de détection, d'alerte et de réaction aux attaques informatiques, notamment sur les réseaux de l'état.

L'ANSSI apporte son expertise et son assistance technique aux administrations et aux entreprises avec une mission renforcée au profit des opérateurs d'importance vitale (secteur médical, sanitaire, énergétique, bancaire...). Elle est chargée de la promotion des technologies, des produits et services de confiance, des systèmes et des savoir-faire nationaux auprès des experts comme du grand public. Elle contribue ainsi au développement de la confiance dans les usages du numérique. Son action auprès de différents publics comprend la veille, la réaction, le développement de produits pour la société civile, l'information et le conseil, la formation ainsi que la labellisation de produits et de prestataires de confiance.

Détails sur les différentes activités liées à l'ANSSI - Les Visas

Les solutions de cybersécurité sont nombreuses et variées, mais toutes n'offrent pas le même niveau d'efficacité, de robustesse et de confiance. Les Visas de sécurité que délivre l'ANSSI permettent d'identifier facilement les plus fiables d'entre elles et reconnues comme telles à l'issue d'une évaluation réalisée par des laboratoires agréés selon une méthodologie rigoureuse et éprouvée.

Les Visas de sécurité répondent à 3 objectifs :

- Des objectifs réglementaires : pour répondre aux règlements nationaux ou européens qui imposent l'utilisation de solutions garantissant un niveau de robustesse éprouvé.

- Des objectifs contractuels : pour répondre aux donneurs d'ordres publics ou privés qui exigent que les solutions utilisées aient préalablement obtenu un VISA.

- Des objectifs commerciaux : pour permettre à un fournisseur de produits ou à un prestataire de services, ainsi qu'aux utilisateurs finaux de ces solutions, de se démarquer de la concurrence par la garantie d'un certain niveau de robustesse.

La certification est l'attestation de la robustesse des produits qui ont été éprouvés lors de tests d'intrusion et un référentiel permettant de répondre de la meilleure manière aux besoins de sécurité des utilisateurs, et de tenir compte des évolutions technologiques.

- Objectifs de la certification :

- En tant qu'utilisateur : en choisissant un produit certifié, on est assuré qu'il offre des fonctionnalités et un niveau de sécurité éprouvés.

- En tant que développeur de solutions numériques : la certification d'un produit permet d'accéder à de nombreux marchés de cybersécurité en France et à l'international.

Il existe deux types de certification :

- Certification critères communs (CC) : Il s'agit 'un standard internationalement reconnu s'inscrivant dans des accords de reconnaissance multilatéraux. Les CC permettent d'atteindre différents niveaux d'assurance dans la sécurité du produit en considérent d'une part son environnement et les processus de développement associés, et d'autre part sa résistance face à un niveau d'attaque donné.

- Certification de sécurité de premier niveau (CSPN) : Mise en place par l'ANSSI afin de proposer une alternative aux évaluations CC, dont le coût et la durée peuvent être un obstacle, elle permet d'attester de la résistance du produit face à un niveau d'attaque donné. Elle prend la forme de tests effectués en temps et charge contraits (2 mois, 25 à 35 jours/homme), nécessitant un investissement modéré.